ALLES AUS EINER HAND

WILLKOMMEN BEI audaco

Das Unternehmen audaco, bestehend aus den Gesellschaften audaco IT-Revision GbR, Unternehmensberatung Karner (UBK) und Consulting & Solutions (Conso), bietet umfassende Lösungen im Bereich Informationssicherheit für unterschiedliche Branchen und Zielgruppen an. Die besonderen Stärken sind dabei die langjährigen Erfahrungen unserer Mitarbeiter und ein großes Leistungsprotfolio mit den Geschäftsfeldern Beratung, Prüfung, Schulungen und Services rund um das Thema Informationssicherheit.

Grundsätze unserer Arbeit

Optimales Wirken durch Erfahrung und Kompetenz - das zeichnet uns aus. Erfahren Sie mehr über die Grundsätze unserer Arbeit und die Köpfe der audaco. Gerne nehmen wir uns in einem persönlichen Gespräch Zeit für Sie.

LEISTUNGSPORTFOLIO

AUDACO IT-REVISION GBR

- KRITIS-PRÜFUNGEN

- ISO 27001 & ISO 27019

- IT-GRUNDSCHUTZPRÜFUNGEN

INTERNE AUDITS / LIEFERANTENAUDITS

mehr lesen

LEISTUNGSPORTFOLIO UNTERNEHMENSBERATUNG KARNER / CONSULTING & SOLUTIONS

- ISO 27001, ISO 27002, ISO 27019

- ISO 9001

- BSI IT-Grundschutz

- BSI-KRITIS nach §8a

- IT-SICHERHEITSKATALOG nach §11 (1a) EnWG

- TISAX, VdS 10000 Cyber Security

- Externer Informationssicherheitsbeauftragter

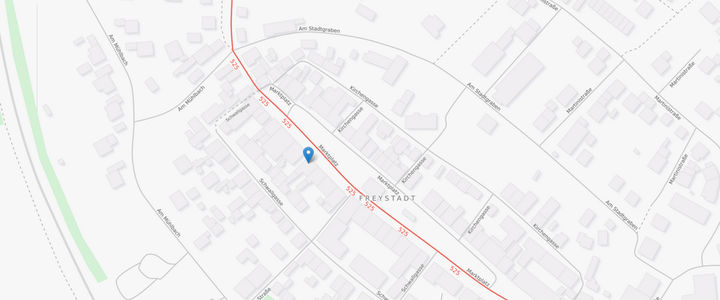

KONTAKT HAUPTSITZ

E-Mail: kontakt(at)audaco.de

Telefon: +49 (0) 91 79 / 96 17 02

audaco

Informationssicherheit

Marktplatz 45

92342 Freystadt

Büros

92342 FREYSTADT-BURGGRIESBACH

87463 DIETMANNSRIED

74177 BAD FRIEDRICHSHALL

ONLINE KONTAKT

ANFAHRT